Slik oppdager du VPNFilter-malware før det ødelegger ruteren

Annonse

Ruter, nettverksenhet og Internet of Things-malware er stadig mer vanlig. De fleste fokuserer på å infisere sårbare enheter og legge dem til kraftige botnett. Rutere og Internet of Things (IoT) enheter er alltid oppstartet, alltid online og venter på instruksjoner. Perfekt botnetfôr, da.

Men ikke all skadelig programvare er den samme.

VPNFilter er en ødeleggende malware-trussel mot rutere, IoT-enheter og til og med noen nettverkstilkoblede lagringsenheter (NAS). Hvordan sjekker du for en VPNFilter malware-infeksjon? Og hvordan kan du rydde opp i det? La oss se nærmere på VPNFilter.

Hva er VPNFilter?

VPNFilter er en sofistikert modulær malware-variant som primært er rettet mot nettverksenheter fra et bredt spekter av produsenter, så vel som NAS-enheter. VPNFilter ble opprinnelig funnet på Linksys, MikroTik, NETGEAR og TP-Link nettverksenheter, samt QNAP NAS-enheter, med rundt 500 000 infeksjoner i 54 land.

Teamet som avdekket VPNFilter, Cisco Talos, oppdaterte nylig detaljer angående skadelig programvare, og indikerer at nettverksutstyr fra produsenter som ASUS, D-Link, Huawei, Ubiquiti, UPVEL og ZTE nå viser VPNFilter-infeksjoner. Imidlertid påvirkes ingen Cisco-nettverksenheter i skrivende stund.

Den skadelige programvaren er i motsetning til de fleste andre IoT-fokuserte skadelige programvarer fordi den vedvarer etter en omstart av systemet, noe som gjør det vanskelig å utrydde. Enheter som bruker standard påloggingsinformasjon eller med kjente nulldagers sårbarheter som ikke har mottatt firmwareoppdateringer, er spesielt sårbare.

Hva gjør VPNFilter?

Så VPNFilter er en "flertrinns, modulær plattform" som kan forårsake ødeleggende skader på enheter. Videre kan det også tjene som en datainnsamlingstrussel. VPNFilter jobber i flere stadier.

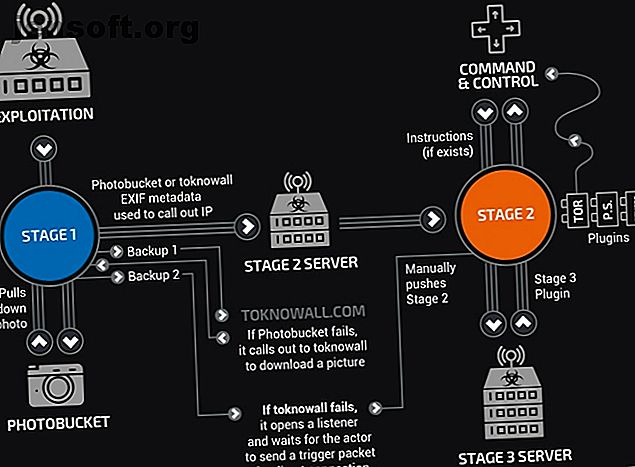

Trinn 1: VPNFilter Stage 1 etablerer et strandhode på enheten, tar kontakt med kommando- og kontrollserveren (C&C) for å laste ned flere moduler og avvente instruksjoner. Fase 1 har også flere innebygde oppsigelser for å finne fase 2 C & C i tilfelle infrastrukturendring under utplasseringen. Stage 1 VPNFilter-malware kan også overleve en omstart, noe som gjør det til en robust trussel.

Stage 2: VPNFilter Stage 2 vedvarer ikke gjennom en omstart, men den kommer med et bredere spekter av muligheter. Fase 2 kan samle private data, utføre kommandoer og forstyrre enhetsstyring. Det er også forskjellige versjoner av trinn 2 i naturen. Noen versjoner er utstyrt med en ødeleggende modul som overskriver en partisjon av enhetens firmware, og deretter starter den på nytt for å gjøre enheten ubrukelig (skadelig programvare murer ruteren, IoT eller NAS-enheten, i utgangspunktet).

Trinn 3: VPNFilter Trinn 3-moduler fungerer som plugins for trinn 2, og utvider funksjonaliteten til VPNFilter. En modul fungerer som en pakkesniffer som samler innkommende trafikk på enheten og stjeler legitimasjonsbeskrivelser. En annen lar Stage 2-skadelig programvare kommunisere sikkert ved hjelp av Tor. Cisco Talos fant også en modul som injiserer skadelig innhold i trafikk som går gjennom enheten, noe som betyr at hackeren kan levere ytterligere utnyttelser til andre tilkoblede enheter via en ruter, IoT eller NAS-enhet.

I tillegg tillater VPNFilter-moduler "tyveri av legitimasjon på nettsteder og overvåking av Modbus SCADA-protokoller."

Foto deling Meta

En annen interessant (men ikke nyoppdaget) funksjon ved VPNFilter-malware er bruken av online bildedelingstjenester for å finne IP-adressen til C & C-serveren. Talos-analysen fant at skadelig programvare peker på en serie Photobucket-URL-er. Den skadelige programvaren laster ned det første bildet i galleriet URL-referansene og trekker ut en IP-adresse fra serveren som er skjult i bildemetadataene.

IP-adressen "er hentet fra seks heltallverdier for GPS-breddegrad og lengdegrad i EXIF-informasjonen." Hvis det mislykkes, faller Stage 1-skadelig programvare tilbake til et vanlig domene (toknowall.com — mer om dette nedenfor) for å laste ned bildet og prøve den samme prosessen.

Målrettet pakkesniffing

Den oppdaterte Talos-rapporten avslørte noen interessante innsikter i VPNFilter-pakkesniffemodulen. I stedet for bare å samle alt sammen, har det et ganske strengt regelverk som er målrettet mot bestemte typer trafikk. Spesielt trafikk fra industrielle kontrollsystemer (SCADA) som kobles til ved hjelp av TP-Link R600 VPN-er, tilkoblinger til en liste med forhåndsdefinerte IP-adresser (som indikerer en avansert kunnskap om andre nettverk og ønsket trafikk), samt datapakker på 150 byte eller større.

Craig William, senior teknologileder og global oppsøkingssjef i Talos, sa til Ars, “De leter etter veldig spesifikke ting. De prøver ikke å samle så mye trafikk som de kan. Det er etter veldig små ting som legitimasjon og passord. Vi har ikke mye annet om det annet enn at det virker utrolig målrettet og utrolig sofistikert. Vi prøver fortsatt å finne ut hvem de brukte det på. ”

Hvor kom VPNFilter fra?

VPNFilter antas å være arbeidet til en statlig sponset hackinggruppe. At den første VPNFilter-infeksjonsbølgen hovedsakelig føltes i hele Ukraina, pekte innledende fingre på russisk-støttede fingeravtrykk og hacking-gruppen, Fancy Bear.

Imidlertid er dette sofistikert av skadelig programvare, det er ingen klar forekomst, og ingen hackinggruppe, nasjonalstat eller på annen måte har gått frem for å hevde skadelig programvare. Gitt de detaljerte malware-reglene og målretting av SCADA og andre industrielle systemprotokoller, virker en nasjonalstatsaktør mest sannsynlig.

Uansett hva jeg tror, mener FBI VPNFilter er en Fancy Bear-kreasjon. I mai 2018 grep FBI et domene - ToKnowAll.com - som antas å ha blitt brukt til å installere og kommandere Stage 2 og Stage 3 VPNFilter malware. Domeneangrepet bidro absolutt til å stoppe den umiddelbare spredningen av VPNFilter, men skar ikke hovedpulsåren; den ukrainske SBU tok ned et VPNFilter-angrep på et kjemisk prosessanlegg i juli 2018, for en.

VPNFilter har også likheter med BlackEnergy-malware, en APT-trojaner som brukes mot et bredt spekter av ukrainske mål. Igjen, mens dette er langt fra fullstendig bevis, stammer den systemiske målretting mot Ukraina overveiende fra hackinggrupper med russiske bånd.

Er jeg smittet med VPNFilter?

Sjansen din er at ruteren din ikke har VPNFilter skadelig programvare. Men det er alltid bedre å være trygg enn å beklage:

- Sjekk denne listen for ruteren din. Hvis du ikke er på listen, er alt i orden.

- Du kan gå til Symantec VPNFilter Check-nettstedet. Merk av i vilkårene, og trykk deretter på Kjør VPNFilter Check- knappen i midten. Testen fullføres i løpet av sekunder.

Jeg er smittet av VPNFilter: Hva gjør jeg?

Hvis Symantec VPNFilter Check bekrefter at ruteren din er infisert, har du en klar handlingsforløp.

- Tilbakestill ruteren, og kjør deretter VPNFilter Check igjen.

- Tilbakestill ruteren til fabrikkinnstillinger.

- Last ned den nyeste firmware for ruteren din, og fullfør en ren firmware-installasjon, helst uten at ruteren har opprettet en online tilkobling under prosessen.

I tillegg til dette må du fullføre full systemskanninger på hver enhet som er koblet til den infiserte ruteren.

Du bør alltid endre standard påloggingsinformasjon for ruteren din, så vel som alle IoT- eller NAS-enheter (IoT-enheter gjør ikke denne oppgaven enkel. Hvorfor tingenes internett er det største sikkerhetsmarerittet hvorfor tingenes internett er det største sikkerhetsmarerittet En dag kommer du hjem fra jobb for å oppdage at det skyaktiverte hjemmesikkerhetssystemet ditt har blitt brutt. Hvordan kunne dette skje? Med Internet of Things (IoT) kan du finne ut på den harde måten. Les mer) om det i det hele tatt er mulig . Selv om det er bevis på at VPNFilter kan unndra seg noen brannmurer, har en installert og riktig konfigurert 7 enkle tips for å sikre ruteren og Wi-Fi-nettverket i løpet av minutter 7 enkle tips for å sikre ruteren og Wi-Fi-nettverket i løpet av minutter Er det noen som snuser og avlytting av Wi-Fi-trafikken din, stjele passordene og kredittkortnumrene dine? Vil du til og med vite om det var noen? Sannsynligvis ikke, så sikre det trådløse nettverket med disse 7 enkle trinnene. Les mer vil hjelpe deg med å holde mange andre ekle ting utenfor nettverket ditt.

Se opp for ruteprogramvare!

Ruter malware er stadig mer vanlig. IoT-malware og sårbarheter er overalt, og med antall enheter som kommer på nettet, vil det bare bli verre. Ruteren din er samlingspunktet for data i hjemmet. Likevel får den ikke nesten like stor sikkerhetsoppmerksomhet som andre enheter.

Enkelt sagt er ruteren din ikke sikker som du tror 10 måter ruteren din ikke er så sikker som du tror 10 måter ruteren din ikke er så sikker som du tror Her er 10 måter ruteren din kan utnyttes av hackere og drive- av trådløse kaprere. Les mer .

Utforsk mer om: Internet of Things, Malware, Online Security, Router.